Aunque actualmente existen muchos servicios de correo electrónico, siendo el principal Gmail ya que los usuarios de Android están obligados a utilizarlo debido a su vinculación con el acceso a las aplicaciones para el sistema operativo (¡Bien pensado Google!).

Muchos usuarios utilizan otros servicios de correo eletronico como Hotmail o como se le conoce ahora “Outlook”. Ya sea porque están muy acostumbrados a su interfaz o simplemente no les gustan las alternativas.

¿Por qué la gente sigue usando Hotmail?

Muchas personas lo hacen por su espacio de almacenamiento, este es de gran tamaño, ofreciendo 15 GB de forma gratuita en el correo y 15 GB extra en OneDrive, además se pueden enviar archivos adjuntos por el correo de hasta 25 MB y compartir vía drive hasta 10 GB.

Los reportes indican que de hecho es uno de los servicios de correo electrónico con más uso en la actualidad, esto se debe a varios factores, al ser de Microsoft, la idea del desarrollo de este correo electrónico era poder unir todos los elementos de la compañía en una plataforma, donde inclusive se pueden realizar videollamadas conectadas con Skype u otras alternativas como Office Online o OneNote, dónde se pueden crear, editar y compartir archivos e incluso notas guardadas desde otros dispositivos.

Es decir, lo usuarios que han estado conectados vía correo electrónico desde un principio, tienden a usar este correo electrónico aun porque con el que se sienten más cómodos.

¿Por qué las personas quieren hackear el correo Hotmail de otros?

En la actualidad hay diversos servicios de correo electrónico, muchas personas utilizan Hotmail por sus prestaciones .

Esta popularidad hace que un gran número de personas busquen acceder a este correo por diversas razones, entre ellas las siguientes:

- Fotos e imágenes almacenadas: El correo Hotmail ofrece un espacio de almacenamiento amplio en la nube donde se pueden cargar diversos archivos, este está vinculado también con los dispositivos móviles que utilizan el sistema operativo de Windows y las aplicaciones que este ofrece.

- Claves almacenadas: Muchas veces los usuarios confían en esta alternativa para guardas claves y contraseñ

- Sincronización con dispositivos: Al poseer en OneDrive la posibilidad de sincronizar el calendario, las notas de bloc y otros, se puede obtener información sensible.

- Recuperación de cuentas: Siempre el correo principal y muchas aplicaciones exigen poner un correo electrónico secundario, los correos Hotmail suelen ser los elegidos para esto y por gracias a obtener el acceso a este se pueden recuperar cuentas.

- Control Parental: Los padres pueden desear seguir el paso de sus hijos en relación a los elementos que comparten dentro de este servicio de correo electrónico, además al estar enlazado con lo que sucede en el servicio de mensajería y videollamadas Skype, se puede conocer la información manejada dentro de esa otra aplicación con tan solo acceder a la cuenta de correo.

- Sincronización con otras aplicaciones: Al tener acceso a un correo electrónico, se puede acceder a cuentas en redes sociales como Facebook, Twitter o Instagram. Simplemente con ser utilizada para la recuperación en caso de estar asociada. De ahí la importancia del acceso a las cuentas de correo electrónico en la actualidad ya que son la puerta de entra a todas las demás cuentas.

¿Puede ser hackeada una cuenta Hotmail en la actualidad?

La respuesta es sí, aunque hay muchísimos servicios que son estafas o trampas, solo pocos pueden brindar la solución justa. En este artículo les diremos cuáles son los métodos que funcionan de verdad.

Cabe acotar que estos métodos han sido comprobados, su funcionalidad está garantizada y solo por eso son recomendados.

Métodos para entrar en una cuenta Hotmail de otra persona

Método 1: Utilizando mSpy

Esta es la mejor aplicación espía del mercado, ya que la misma no solo garantiza el acceso a la cuenta Hotmail de otra persona, además posee muchísimas características de gran utilidad.

Para quienes no conocen que es una aplicación espía, básicamente, se trata de una aplicación la cual se instala en el dispositivo móvil de la persona que se desea espiar, con el propósito de poder acceder y hacer seguimiento de todas las actividades que se realizan a través del equipo, desde llamadas, mensajes, ubicación GPS hasta las aplicaciones instaladas, incluyendo servicios de mensajería, redes sociales y los correos electrónicos.

Gracias a esta característica se pueden ver elementos de gran importancia, desde la interfaz de mSpy, todos los correos entrantes y salientes con sus respectivo titulo y destinatario, además de por ver la fecha y hora de cada correo.

Inclusive se pueden ver las carpetas creadas y los correos dentro de cada una de ellas, es decir borradores, spam y las creadas por el usuario.

Además, es compatible para dispositivos Android y iOS.

Como si fuera poco, la aplicación cuenta con un sistema de soporte el cual siempre está disponible en caso de ser necesario por parte del usuario, ya sea para guiarlo en su instalación y uso o aclarar dudas que surjan con la interfaz y funciones de la aplicación.

Todo esto convierte a mSpy como la mejor aplicación espía para hackear una cuenta Hotmail.

Método 2: Utilizando la función de “guardar contraseña” en los navegadores

Todos los navegadores en la actualidad, indiferentemente si son los de uso más común como Chrome, Mozilla Firefox, Internet Explorer u otros como Opera o Safari, tienen la opción de guardar las contraseñas, muchas personas la tienen activada.

Acá les diremos como puede hacerlo en los navegadores principales.

Para Chrome, deberá ir al menú que se encuentra en la parte superior derecha de la ventana, hacer click en los tres puntos, esto desplegará una lista en donde se deberá hacer click en “configuración”, dentro de configuración ir a la sección de contraseñas, ahí podrán verse todas las claves y contraseñas que hayan sido guardadas en ese navegador.

En Internet Explorer se encuentra en la barra superior derecha como en Chrome, al igual que en el navegador previo, deberá hacer click en los tres puntos, configuración, esto abrirá un menú en donde, dentro del apartado “Contraseñas y Autorellenar” se ubicarán las contraseñas guardadas dentro del navegador. Específicamente en administrar contraseñas. Incluso se pueden ver tarjetas guardadas para pagos, si es de su interés.

Dentro de Mozilla Firefox hay dos maneras de acceder a las contraseñas almacenadas en el navegador, la primera es mediante la opción de “Inicios de sesión y contraseñas” la cual se ubica en el menú desplegable de tres líneas en la parte superior derecha de la ventana.

Al hacer click se abre una ventana nueva donde se muestran las contraseñas almacenadas y los inicios de sesión respectivos.

La otra forma es, haciendo click en el menú mencionado previamente de tres líneas, dentro del apartado de opciones, en el logo del candado aparece una sección llamada “usuarios y contraseñas” en esta se le puede hacer click a cuentas guardadas, de ahí se abrirá la misma ventana donde se puede ver la información deseada.

Esta ventana se denomina Firefox Lockwise. Ahí se puede administrar todo lo que concierne el acceso a cuentas.

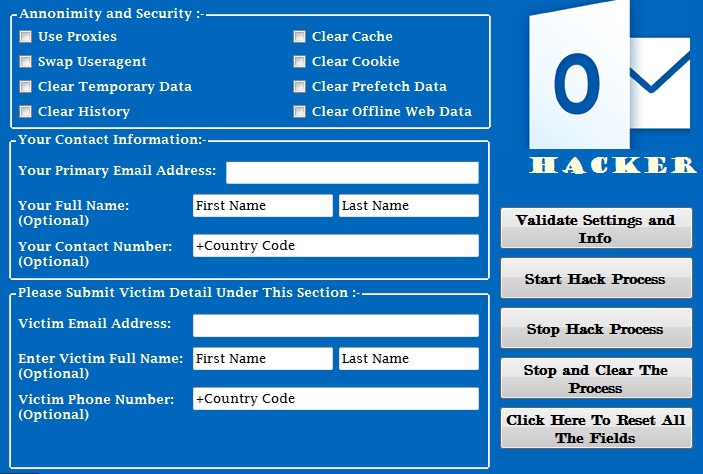

Metodo 3: Usando un keylogger

Para quienes no conocen lo que esto significa, un keylogger se utiliza para registrar los datos que son escritos en un teclado, ya sea de una computadora o un dispositivo móvil.

Los keylogger de las computadoras corren como programas de fondo, lo único que se necesita es que el dueño del correo electrónico Hotmail que se desea hackear ingrese en la cuenta y este, al escribir su contraseña, le dejará registrada en el programa, el cual posteriormente, al revisar el registro que ha hecho el propio keylogger, revelará cual es la contraseña de dicho correo electrónico.

En los dispositivos móviles los keyloggers se encuentran dentro de las aplicaciones espía, el mejor del mercado es ofrecido como una función incluida dentro de la app de mSpy.

Esto va a la par con todas las otras funciones ofrecidas por mSpy que simplemente son geniales y pueden ahorrarle una gran cantidad de tiempo y dinero a la hora de controlar un dispositivo de otra persona.

Es muy importante aclarar que existen muchos servicios de keylogger que dicen ser funcionales y gratuitos, pero ninguna aplicación gratuita ofrece verdaderamente un servicio que sea funcional.

Conclusión

¡Sí, es absolutamente posible hackear el correo hotmail de otra persona pero debe realizarse con la herramienta adecuada.

Sin importar la cantidad de métodos alternativos que podamos desarrollar solo uno es viable y confiable.

La tecnología ofrecida por apps espías es la mejor opción y dentro de esta alternativa el mejor proveedor es sin dudas mSpy. Quien trae al mercado una solución integra y confiable para que todos los usuarios logren sus objetivos en forma precisa, segura y anónima.

Hola Alex

Mi pregunta es si se puede instalar Mspy en un móvil Android de forma remota?

O si hay alguna otra opción.

Atentamente

Jose

Hola

es imposible, la única forma de instalar cualquier aplicación espía en el teléfono de alguien es hacerlo manualmente, tomará unos minutos

Como puedo recuperar mi cuenta de hotmail si he olvidado el password y no puedo contestar al formulario de outlook para recuperarla…..

Hola,

Le recomendamos que se ponga en contacto con el servicio de asistencia de hotmail